Code malveillant Zeus, G Data analyse la campagne en cours

Depuis quelques jours, une vague de spam dangereux tente d’infecter les ordinateurs ciblés par le code Zeus. G Data explique le déroulement de cette campagne.

Les experts du G Data SecurityLabs ont détecté depuis quelques jours une activité inhabituelle liée au Botnet Zeus. Une vague de spam tente d’infecter les PC cibles dans le but d’accroître la diffusion de ce botnet.

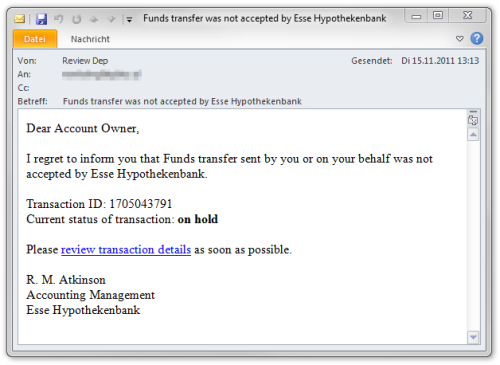

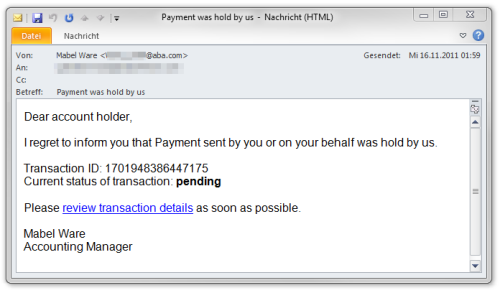

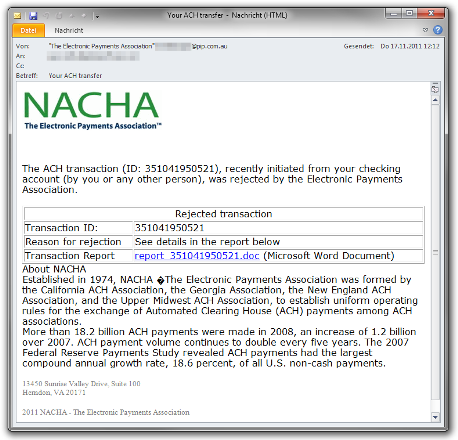

Très variés, les e-mails analysés ont un point commun : ils tentent de faire cliquer la cible potentielle sur le lien communiqué. E-mail de banque ou d’institutions officielles sont généralement utilisés dans cette campagne. Dans le cas où un utilisateur clique sur le lien, une page web s'ouvre et essaie de convaincre le visiteur de télécharger une mise à jour pour Adobe Flash Player. Évidemment, cette mise à jour est fausse. Les analyses montrent qu'il contient un code identifié sous le nom Gen: Variant.Kazy.44360.

L’attaque n'est pas pour autant terminée. Même si l'utilisateur prudent ne réalise pas la mise à jour demandée, le site lui-même est dangereux : il intègre un fichier php qui cache un Javascript masqué. Ce Javascript lance une applet qui fonctionne comme un drive-by-Downloader. Il essaie d'exploiter l'ordinateur de l'utilisateur en attaquant une vulnérabilité décrite en tant que CVE-2010-0840. Cette ancienne vulnérabilité, pourtant déjà corrigée, est encore utilisée par les attaquants.

Si l'exploit fonctionne, l'applet télécharge des données supplémentaires sur l'ordinateur cible, qui devient alors un ordinateur infecté. Le fichier téléchargé, une dll. dans ce cas, est le code réel : Zeus est sur l’ordinateur !

Captures d’e-mails utilisés pour la campagne: